Khoa học - Công nghệ

13/06/2024 03:04Phát hiện trò lừa đảo trộm mã OTP bằng cuộc gọi tự động

OTP (One Time Password - mật khẩu dùng một lần) là phương thức dùng trong xác thực 2 yếu tố (2FA) nhằm tăng cường lớp bảo mật thường thấy cho các tài khoản trực tuyến. Mã này thường được hệ thống nơi chứa tài khoản gửi qua tin nhắn (qua số điện thoại đăng ký trước), email hay ứng dụng để người dùng có thêm một lớp bảo vệ tài khoản dù đã bị lộ thông tin đăng nhập. Mã này chỉ sử dụng một lần và được cấp mới liên tục, có thời gian khả dụng rất ngắn (khoảng 60 giây hoặc vài phút tùy hệ thống).

Từng là phương thức xác thực khuyến nghị được xem là an toàn nhưng mới đây, các chuyên gia bảo mật phát hiện một hình thức bot OTP (phần mềm tự động) mới khi kẻ lừa đảo đã sử dụng các cách thức tinh vi để lừa người dùng tiết lộ OTP này, cho phép chúng vượt qua các biện pháp bảo vệ 2FA.

Theo đó, bot OTP là một công cụ được kẻ lừa đảo sử dụng để ngăn chặn mã OTP thông qua hình thức tấn công phi kỹ thuật. Kẻ tấn công thường cố gắng lấy cắp thông tin đăng nhập, rồi truy cập vào tài khoản, kích hoạt việc gửi mã OTP đến điện thoại của nạn nhân. Kế đến, bot OTP sẽ tự động gọi đến nạn nhân, mạo danh là nhân viên của một tổ chức đáng tin cậy, sử dụng kịch bản hội thoại được lập trình sẵn để thuyết phục "con mồi" tiết lộ mã OTP. Khi kẻ tấn công nhận được mã OTP thông qua bot, chúng có thể sử dụng để truy cập trái phép vào tài khoản của nạn nhân.

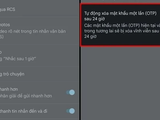

Kẻ gian sử dụng bot OTP để giả cuộc gọi nhằm khai thác mật khẩu dùng 1 lần của nạn nhân.

Với hình thức này, kẻ lừa đảo ưu tiên sử dụng cuộc gọi thoại hơn tin nhắn vì nạn nhân có xu hướng phản hồi nhanh hơn. Bot OTP được thiết lập mô phỏng giọng điệu và sự khẩn trương của con người trong cuộc gọi nhằm tạo cảm giác đáng tin cậy và tính thuyết phục.

Nghiên cứu của hãng bảo mật Kaspersky cho thấy tác động đáng kể của các cuộc tấn công phishing và bot OTP. Trong khoảng thời gian từ ngày 1/3 đến ngày 31/5, các giải pháp bảo mật đã ngăn chặn được 653.088 lượt truy cập trang web được tạo ra bởi bộ công cụ phishing nhắm vào các ngân hàng. Dữ liệu đánh cắp từ các trang web này thường được sử dụng trong cuộc tấn công bằng bot OTP. Cũng trong khoảng thời gian đó, Kaspersky đã phát hiện 4.721 trang web phishing do các bộ công cụ tạo ra nhằm mục đích vượt qua xác thực hai yếu tố theo thời gian thực.

Bà Olga Svistunova, chuyên gia bảo mật của Kaspersky nhận định: "Tấn công phi kỹ thuật (social engineering) được xem là phương thức lừa đảo cực kỳ tinh vi, đặc biệt là với sự xuất hiện của bot OTP với khả năng mô phỏng một cách hợp pháp các cuộc gọi từ đại diện của các dịch vụ. Để luôn cảnh giác, điều quan trọng là phải duy trì sự thận trọng và tuân thủ các biện pháp bảo mật".

Một trong những lý do gia tăng bot OTP là được cung cấp dưới dạng dịch vụ, mua bán dễ dàng trên chợ đen của tin tặc. Chúng thường đi kèm nhiều gói đăng ký với tính năng khác nhau, kể cả cho phép kẻ gian tùy chỉnh tính năng của bot để mạo danh tổ chức, sử dụng đa ngôn ngữ, chọn tông giọng nam hoặc nữ... Thậm chí là giả mạo số điện thoại của tổ chức, doanh nghiệp uy tín để đánh lừa nạn nhân.

https://vtcnews.vn/phat-hien-tro-lua-dao-trom-ma-otp-bang-cuoc-goi-tu-dong-ar876652.html

- Sao nhí vào vai khỉ 'Tây du ký': Mệnh danh 'hoàng tử môn nhảy cầu', giờ là chủ tịch (10/03/26 21:07)

- HLV Mai Đức Chung xin rút lui khỏi đội tuyển nữ Việt Nam (10/03/26 20:52)

- Bộ trưởng Quốc phòng Mỹ tuyên bố các đợt không kích dữ dội hơn nhằm vào Iran (10/03/26 20:30)

- Tại sao người Anh lái xe bên trái đường? (10/03/26 20:16)

- Vì sao người Trung Quốc có câu 'đừng học cách Khổng Minh kén vợ'? (10/03/26 20:01)

- Iran nêu điều kiện dừng hoạt động phong tỏa dầu mỏ (10/03/26 19:53)

- Iran tuyên bố sử dụng tên lửa đầu đạn từ 1 tấn trở lên tấn công Mỹ và Israel (10/03/26 19:11)

- Thua nhiều hơn Philippines 2 bàn, tuyển nữ Việt Nam tan mộng Olympic, World Cup (10/03/26 18:59)

- Chuyện tình từ Sao nhập ngũ: Hòa Minzy – Thăng Văn Cương không phải cặp duy nhất (10/03/26 16:00)

- Chi phí ghép phổi rẻ hơn Mỹ 25 lần, Việt Nam 'tỏa sáng' trên bản đồ ghép tạng (10/03/26 15:20)