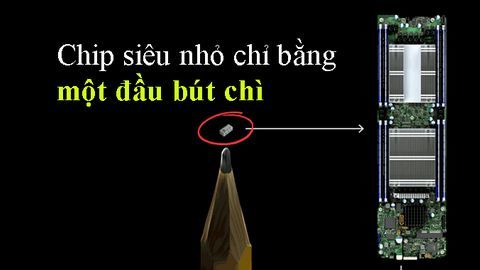

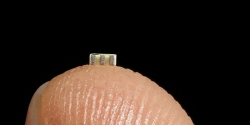

Một chuyên gia bảo mật làm việc cho công ty viễn thông xác nhận việc tồn tại con chip “đầu bút chì” nằm trong máy chủ của Super Micro cung cấp cho hãng này.

Yossi Appleboum - chuyên gia bảo mật làm công việc đánh giá an toàn thông tin cho các công ty viễn thông đã tiết lộ việc phát hiện “những luồng dữ liệu mờ ám” đến từ các máy chủ của Supermicro nằm trong một công ty viễn thông lớn của Hoa Kỳ. Việc này dẫn đến việc chấm dứt sử dụng tất cả các máy chủ của hãng Supermicro vào tháng 8 vừa qua - hai tháng trước khi sự việc được Bloomberg đưa lên mặt báo.

|

Chuyên gia bảo mật Yossi Appleboum đã cung cấp nhiều tài liệu, các bản phân tích và các bằng chứng khác về sự việc này. Appleboum trước đây làm việc trong các đơn vị công nghệ thuộc Quân đội Israel và hiện nay đang là giám đốc điều hành một công ty bảo mật tại Gaithersburg - Maryland của Mỹ. Công ty ông chuyên thực hiện các đánh giá về bảo mật phần cứng và thường được thuê để quét các trung tâm dữ liệu lớn tại các hãng viễn thông Hoa Kỳ.

Appleboum đã không nêu chính xác tên hãng viễn thông bị ảnh hưởng do thỏa thuận bảo mật. Tuy nhiên ông cho biết đã có những luồng dữ liệu rất bất thường đến từ các máy chủ Supermicro. Sau đó ông tiến hành “mổ xẻ” máy chủ và phát hiện một bộ phận cấy ghép được “đính” vào đầu nối Ethernet của máy chủ. Đây chính là cổng để kết nối với hệ thống mạng nội bộ.

Điều đáng nói hơn, Appleboum cho biết ông từng nhìn thấy nhiều “đầu bút chì” tương tự đến từ nhiều nhà cung cấp máy chủ khác nhau chứ không riêng gì Supermicro. “Supermicro có lẽ là một nạn nhân trong số nhiều nạn nhân khác” - ông nói.

Thông qua quá trình kiểm tra, Appleboum xác định rằng máy chủ của hãng viễn thông đã bị sửa đổi tại nhà máy nơi nó được sản xuất. Thông qua các đầu mối quan hệ, Appleboum phát hiện có vẻ thiết bị đã được gia công tại một nhà máy thầu phụ Supermicro tại Quảng Châu, một thành phố cảng ở đông nam Trung Quốc và được đặt tên là “Thung lũng Silicon về phần cứng”.

Trả lời về vấn đề này, phát ngôn viên của hãng viễn thông AT & T Inc., Fletcher Cook, nói: “Các thiết bị này không thuộc mạng lưới của chúng tôi và chúng tôi không bị ảnh hưởng.” Người phát ngôn của Verizon Communications Inc. cũng nói “chúng tôi không bị ảnh hưởng”.

Với nhà mạng Sprint, Lisa Belot - một phát ngôn viên của hãng này cho biết: "Sprint không có sử dụng thiết bị Supermicrotrong trong hệ thống mạng của chúng tôi". Trong khi đó, hãng viễn thông T-Mobile US Inc. không có phản hồi trong cuộc phỏng vấn của Bloomberg.

Mạng viễn thông của Hoa Kỳ là một trong những mục tiêu quan trọng của các cơ quan tình báo nước ngoài, bởi vì dữ liệu từ hàng triệu điện thoại di động, máy tính và các thiết bị khác đi qua hệ thống của họ. Phần cứng cấy ghép như đề cập ở trên là một công cụ quan trọng được sử dụng để tạo ra những “cổng hậu” giúp truy xuất từ xa vào các mạng này, từ đó có thể thực hiện giám sát và “săn tìm” tài sản trí tuệ của công ty hoặc bí mật của chính phủ.

|

Chia sẻ thêm về kỹ thuật, Appleboum cho biết một dấu hiệu quan trọng của bộ cấy ghép “đầu bút chì” này là bộ nối Ethernet có mặt kim loại thay vì các mặt nhựa thông thường. Kim loại là chất liệu cần thiết để khuếch tán nhiệt từ chip ẩn bên trong, giúp chip này hoạt động như một máy tính mini.

Mục tiêu của cấy ghép phần cứng là thiết lập những chiếc máy tính mini bí mật trong hệ thống mạng các công ty lớn, có thể truy xuất dữ liệu mà dễ dàng qua mặt được các bộ lọc, tường lửa do bản thân máy chủ có thiết bị bị cấy ghép được các bộ lọc này đánh giá là tin cậy.

Mối đe dọa từ cấy ghép phần cứng “là rất thực tế”, Sean Kanuck, người từng làm trong Văn phòng Giám đốc tình báo quốc gia của Mỹ cho biết. “Phần cứng cấy ghép có thể cung cấp cho kẻ tấn công sức mạnh mà các cuộc tấn công phần mềm không thể mang đến được. Đây là vấn đề đã bị các hãng sản xuất thiết bị cũng như nhiều công ty lớn không thực sự quan tâm thời gian qua.” - ông cho biết thêm.

Sau báo cáo của Bloomberg về cuộc tấn công vào các sản phẩm Supermicro, các chuyên gia bảo mật, các bộ phận an ninh trên khắp thế giới từ các ngân hàng lớn và các nhà cung cấp điện toán đám mây, các phòng thí nghiệm nghiên cứu nhỏ và khởi nghiệp đều đang phân tích máy chủ của họ và phần cứng khác để tìm kiếm sự hiện diện các con chip này. Tuy nhiên cho dù phát hiện thì cũng sẽ khó được công khai do vấn đề uy tín.

Các chuyên gia an ninh quốc gia cho biết một vấn đề quan trọng là, trong một ngành công nghiệp an ninh mạng đạt gần 100 tỷ đô la doanh thu hàng năm, rất ít trong số đó đã được chi cho việc kiểm tra phần cứng. Điều đó cho phép các cơ quan tình báo trên toàn thế giới có thể tận dụng “lỗ hổng” này. Báo cáo của Bloomberg gần như là đòn cảnh tỉnh để các quốc gia cũng như doanh nghiệp lớn cần chú ý đến vấn đề phần cứng hơn nữa bên cạnh việc đầu tư cho phần mềm bảo mật.

Supermicro, có trụ sở tại San Jose, California, cho đến nay vẫn hoàn toàn phủ nhận những thông tin của Bloomberg. Trong khi đó, phía Trung Quốc đã không trực tiếp giải đáp các thắc mắc về việc thao túng các máy chủ Supermicro nhưng cho biết an ninh chuỗi cung ứng là "vấn đề cần được quan tâm chung, và Trung Quốc cũng là nạn nhân của sự việc này."

|

Trung Quốc dùng chip nhỏ như hạt gạo để xâm nhập 30 công ty Mỹ

Cuộc tấn công của gián điệp Trung Quốc nhắm vào gần 30 công ty Mỹ, bao gồm cả những thương hiệu hàng đầu như Amazon ... |

|

Chính quyền Mỹ bác bỏ bài điều tra chip gián điệp của Bloomberg

Bài viết của Bloomberg được đăng tải đã gây ra sự xung đột mạnh mẽ ngay trong giới chuyên gia bảo mật hàng đầu. |