Từ tháng 2-2024, thông tin cảnh báo về mã độc GoldPickaxe, nhắm tới người dùng iPhone ở Việt Nam và Thái Lan đã được phát ra. Mã độc này được coi là một trong những mã độc đầu tiên khai thác thành công trên nền tảng iOS.

Mã độc GoldPickaxe được công ty bảo mật Group-IB (Singapore) phát hiện từ giữa năm ngoái và tháng 2 năm nay được nhắc lại.

Về cách thức tấn công, đầu tiên, kẻ tấn công sẽ tìm cách đưa ứng dụng chứa mã độc vào thiết bị của nạn nhân thông qua các thủ thuật xã hội chẳng hạn như yêu cầu người dùng cài đặt dịch vụ công giả mạo (1 người dùng tại Hà Nội đã từng là nạn nhân).

Với iOS, kẻ gian sẽ lợi dụng nền tảng thử nghiệm ứng dụng của Apple là TestFlight, hoặc thuyết phục nạn nhân cài đặt hồ sơ Quản lý thiết bị di động (MDM) để có toàn quyền kiểm soát thiết bị.

iPhone một khi đã bị lây nhiễm mã độc GoldPickaxe.iOS, ứng dụng ngân hàng của nạn nhân cài đặt trên điện thoại cũng có thể bị chiếm quyền truy cập và nạn nhân có thể bị chiếm đoạt tiền.

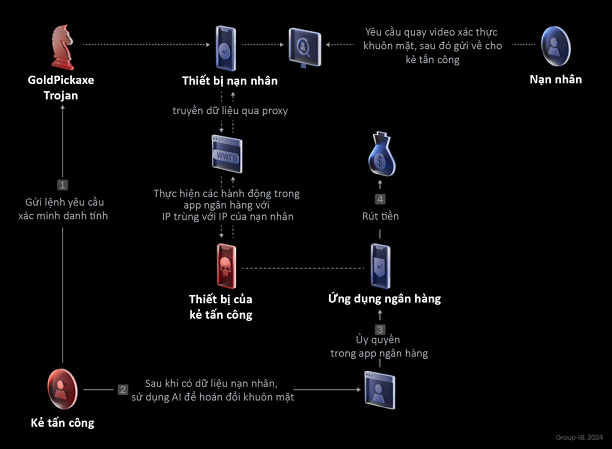

Theo Group-IB, GoldPickaxe không trực tiếp lấy cắp tiền từ điện thoại của nạn nhân mà thu thập tất cả thông tin cần thiết từ nạn nhân để tạo các bản deepfake dạng video giả mạo và tự động chiếm quyền truy cập vào ứng dụng ngân hàng của nạn nhân.

Mã độc này sẽ âm thầm thu thập các thông tin cá nhân của người dùng trong thiết bị và ghi lén các dữ liệu về hoạt động, thông tin mà người dùng nhập vào, từ đó tạo ra các bản ghi nhật ký (log), thu thập dữ liệu khuôn mặt, có thể cả địa chỉ IP của nạn nhân để mô phỏng lại, từ đó lừa các dịch vụ rằng đó là người dùng thật.

Tại Việt Nam, hiện người dùng có thể mở tài khoản ngân hàng điện tử thông qua xác minh danh tính của khách hàng thông qua việc ứng dụng công nghệ điện tử (eKYC). Các chuyên gia an ninh mạng cho rằng, với cách thức này, GoldPickaxe hoàn toàn có thể cướp danh tính và thông tin xác thực bằng sinh trắc học của người dùng điện thoại iPhone để đăng ký mở tài khoản ngân hàng mạo danh.

Ông Vũ Ngọc Sơn- Giám đốc kỹ thuật Công ty An ninh mạng Việt Nam (NCS) cho biết, những vụ việc tấn công người dùng trên thiết bị iPhone thường là các vụ việc riêng lẻ, kẻ tấn công sẽ nhắm vào mục tiêu theo dõi, lấy cắp thông tin.

Theo chuyên gia của NCS, có 2 loại mã độc phổ biến trên iPhone bao gồm: Mã độc khai thác lỗ hổng của hệ điều hành, đây là hình thức tấn công zero- day hoặc 1click. Với lỗ hổng zero-day, kẻ tấn công từ xa gửi các đoạn mã thông qua dịch vụ cơ bản của hệ điều hành iOS, thường là dịch vụ iMessage được tích hợp sẵn trên điện thoại iPhone.

Với lỗ hổng 1click, hacker sẽ gửi cho nạn nhân 1 đường link qua tin nhắn hoặc email, khi nạn nhân bấm vào đường link, mã độc sẽ khai thác lỗ hổng trình duyệt và lây nhiễm vào bộ nhớ của điện thoại.

Trong cả 2 hình thức zero- day hoặc 1click, sau khi thường trú trên bộ nhớ, mã độc theo dõi hoạt động của người dùng, lấy cắp thông tin gồm ảnh, video, tin nhắn, email, các đoạn chat….

Mã độc được triển khai theo hình thức hacker lừa người dùng cài đặt một phần mềm theo dạng thử nghiệm TestFlight hoặc phần mềm nội bộ của doanh nghiệp, tổ chức (MDM). Với 2 hình thức này, việc cài đặt mã độc lên điện thoại cần có sự “hợp tác” tích cực từ người dùng, hacker sẽ phải dựng lên các kịch bản thao túng tâm lý, từ đó đưa ra các hướng dẫn từng bước để người dùng tự mình cài mã độc lên điện thoại.

Sau khi xâm nhập được điện thoại, mã độc sẽ yêu cầu 1 số quyền và người dùng chấp nhận. Sau đó sẽ thực hiện theo dõi, lấy cắp thông tin, trong đó có cả những thông tin như dữ liệu khuôn mặt, tin nhắn SMS…

“Thực tế cho thấy, nguy cơ của các thiết bị iOS bị tấn công không thấp hơn so với Android nếu như người dùng không cảnh giác. Người dùng iOS vẫn có những nguy cơ bị theo dõi, lấy cắp thông tin hoặc tấn công tài khoản ngân hàng”- ông Vũ Ngọc Sơn nhấn mạnh.

Trước đây, mã độc tấn công iOS thường chỉ tập trung vào những yếu nhân, những người có nhiều thông tin quan trọng và thường cuộc tấn công là do các mục đích chính trị. Điển hình là mã độc Pegasus tấn công vào một số nhà hoạt động nhân quyền Ả rập.

Tuy nhiên, mã độc GolgPickaxe gần đây cho thấy, mục tiêu tấn công của tội phạm đã mở rộng ra cả những người dùng phổ thông, đích nhắm hướng tới có thể là các tài khoản ngân hàng để chiếm đoạt tiền.

Vì vậy, mỗi người dùng dù là iOS hay Android đều cần cảnh giác đề phòng: Tuyệt đối không cài đặt các ứng dụng lạ, không rõ nguồn gốc lên điện thoại; Thường xuyên cập nhật các bản vá lỗ hổng từ nhà sản xuất;

Thường xuyên cập nhật thông tin cảnh báo an ninh mạng để nhận diện và chủ động phòng tránh các thủ đoạn lừa đảo;

Với người dùng iOS, cần định kỳ thực hiện thao tác tắt máy (shutdown) và bật lại, nhằm loại bỏ mã độc (nếu có) ra khỏi bộ nhớ.

Để ngăn chặn tình trạng trên, Cục An toàn thông tin (Bộ TT-TT) cũng khuyến nghị người dùng không cài đặt các ứng dụng lạ, không nên truy cập vào các đường dẫn nhận được qua tin nhắn, đồng thời cảnh giác với các yêu cầu cài đặt phần mềm…

Tại hội nghị về tài chính ngân hàng châu Á được tổ chức hồi giữa tháng 3- 2024, ông Troy Lê- đại diện nhà phát triển công cụ BShield hỗ trợ bảo mật cho nhiều ứng dụng lớn tại Việt Nam cũng cho rằng, ngoài các khuyến cáo trên, ngân hàng, tổ chức tài chính cũng cần chủ động có cơ chế ngăn chặn nguy cơ cho người dùng.

Theo đánh giá của Bshield, nhiều nền tảng, dịch vụ của ngân hàng, tổ chức tài chính vẫn tồn tại các điểm yếu như chưa có cơ chế phát hiện thiết bị không đảm bảo an toàn để có phương án ngăn chặn kịp thời; quá trình ứng dụng hoạt động thiếu cơ chế kiểm tra liên tục. Điều này giúp hacker chỉ cần vượt qua vòng kiểm tra đầu của các ứng dụng là có thể kiểm soát tài khoản của nạn nhân.

Ngày đăng: 14:25 | 08/04/2024

Theo ANTĐ /